Ribuan dolar untuk meretas drone

Desember lalu, Iran mengeluarkan siaran pers kepada media yang menyatakan bahwa mereka telah berhasil mencegat kendaraan udara tak berawak RQ-170 Sentinel AS. Di antara versi lain tentang intersepsi perangkat, ada juga yang menyangkut penggunaan elektronik khusus, yang menenggelamkan sinyal satelit GPS dan menggantinya dengan milik mereka sendiri. Sebagai hasil dari tindakan ini, drone dalam mode otomatis, dipandu oleh sistem navigasi global, mulai kembali ke rumah. Karena sinyal satelit yang sebenarnya ditenggelamkan oleh sinyal palsu, RQ-170 mendarat di lapangan terbang Iran, salah mengiranya sebagai "aslinya". Namun, ini hanya versi, meskipun cukup masuk akal. Laporan pertama tentang metode penyadapan semacam itu datang tak lama setelah penerbitan siaran pers dan dibuat dengan mengacu pada seorang insinyur Iran tertentu, yang diduga memiliki hubungan paling langsung dengan operasi penyadapan.

Desember lalu, Iran mengeluarkan siaran pers kepada media yang menyatakan bahwa mereka telah berhasil mencegat kendaraan udara tak berawak RQ-170 Sentinel AS. Di antara versi lain tentang intersepsi perangkat, ada juga yang menyangkut penggunaan elektronik khusus, yang menenggelamkan sinyal satelit GPS dan menggantinya dengan milik mereka sendiri. Sebagai hasil dari tindakan ini, drone dalam mode otomatis, dipandu oleh sistem navigasi global, mulai kembali ke rumah. Karena sinyal satelit yang sebenarnya ditenggelamkan oleh sinyal palsu, RQ-170 mendarat di lapangan terbang Iran, salah mengiranya sebagai "aslinya". Namun, ini hanya versi, meskipun cukup masuk akal. Laporan pertama tentang metode penyadapan semacam itu datang tak lama setelah penerbitan siaran pers dan dibuat dengan mengacu pada seorang insinyur Iran tertentu, yang diduga memiliki hubungan paling langsung dengan operasi penyadapan.Pada awal Juli tahun ini, informasi baru diterima dari Amerika Serikat, yang sampai batas tertentu dapat dianggap sebagai bukti kemungkinan metode intersepsi yang dijelaskan di atas. Ternyata sudah beberapa tahun yang lalu militer AS mengasumsikan jalannya peristiwa seperti itu. Dalam hal ini, kompetisi dibuka untuk semua pendatang. Untuk menerima bonus seribu dolar, para penggemar entah bagaimana harus meretas sistem kontrol kendaraan udara tak berawak dan membengkokkannya sesuai keinginan mereka. Karyawan University of Texas adalah yang pertama menangani tugas tersebut. Sebuah helikopter tak berawak yang digunakan oleh universitas untuk berbagai tugas "diserang" oleh sekelompok ilmuwan yang dipimpin oleh Todd Humphreys.

Teknik intersepsi disebut "spoofing" (dari spoof - penipuan). Inti dari metode ini terletak pada kenyataan bahwa pemancar khusus menghasilkan sinyal radio dengan konfigurasi khusus, yang diumpankan ke drone. Parameter sinyal ini sangat mirip dengan karakteristik sinyal yang dipancarkan oleh satelit GPS. Perbedaan sinyal terletak pada kenyataan bahwa perangkat spoofer memprovokasi penentuan koordinatnya yang salah oleh navigator UAV. Dengan demikian, perangkat tidak lagi memahami dengan tepat di mana lokasinya. Ada banyak kemungkinan untuk menerapkan teknik ini. Misalnya, jika elektronik dengung memiliki kemampuan untuk secara otomatis kembali ke lapangan terbangnya, kemudian Anda dapat menghentikan sinyal dari pos kontrol dan "menyelipkan" sinyal GPS yang telah diperbaiki. Sebagai akibat dari tindakan ini, perangkat akan "tersesat" dan mendarat di lapangan terbang, yang koordinatnya akan sesuai dengan yang termasuk dalam program pengembalian. Metode inilah, menurut informasi yang tidak diverifikasi, yang digunakan Iran untuk mencegat Sentinel.

Diduga perangkat yang dibuat di University of Texas bernama GPS Spoofer, dengan substitusi sinyal, dapat mempengaruhi jalannya penerbangan otomatis drone dan bahkan menyebabkan kecelakaan. Untuk yang terakhir, spoofer menghasilkan sinyal yang sesuai dengan koordinat area dengan medan yang berbeda. Karena perbedaan antara peta elektronik tempat itu, koordinat yang diterima perangkat, dan relief UAV yang sebenarnya, ia dapat dengan mudah "tidak memperhatikan" gunung di depannya dan menabraknya. Tetapi yang jauh lebih menarik adalah aspek lain dari perangkat baru ini. Menurut pengembang, spoofer GPS dapat dirakit secara harfiah di rumah. Semua komponen elektronik yang digunakan di dalamnya tersedia secara gratis dari toko masing-masing. Satu-satunya masalah dengan spoofer yang tersebar luas adalah perangkat lunak tertentu. Staf Universitas Texas berusaha menjaga kerahasiaan, tetapi Anda tidak boleh sepenuhnya mengecualikan kemungkinan kebocoran. Selain itu, Humphreys percaya bahwa pembuatan perangkat semacam itu bukanlah sesuatu yang super rumit dan tidak dapat diakses oleh orang-orang dengan keterampilan dan kemampuan yang sesuai.

Ternyata dengan komponen elektronik yang tepat dan bakat untuk menulis program, hampir semua orang dapat membuat perangkat mereka sendiri untuk menggantikan sinyal GPS. Pertama-tama, kesempatan seperti itu dapat mengenai navigator sipil. Warga biasa, maskapai penerbangan, dll. menggunakan sinyal GPS yang tidak terenkripsi. Dengan demikian, navigator mereka sangat dipengaruhi oleh spoofer. Jika kita mengambil militer NATO, maka mereka memiliki banyak navigator yang mendukung enkripsi sinyal. Peralatan seperti itu secara teoritis tidak takut pada pemalsuan. Satu-satunya masalah yang dapat terjadi adalah sinyal perangkat untuk "intersepsi" akan sangat kuat sehingga navigator tidak akan dapat menerima informasi dari satelit. Namun, alat perang elektronik yang lebih sederhana juga dapat mengatasi tugas ini, karena untuk sekadar menghentikan sinyal yang tidak menyenangkan, sama sekali tidak perlu menyiarkan sesuatu selain kebisingan. Namun, kemungkinan menggunakan spoofer terhadap peralatan khusus juga ada. Jika sistem enkripsi sinyal dibuat oleh seseorang, maka orang lain dapat meretasnya. Dengan demikian, perangkat lunak spoofer GPS dapat diprogram ulang dan dibawa ke kondisi yang sesuai, setelah itu perangkat akan dapat bekerja untuk berbagai "tujuan".

Berdasarkan hasil beberapa percobaan penyadapan, komisi Pentagon menyimpulkan bahwa sistem yang dibuat di University of Texas pada dasarnya layak. Sekelompok ilmuwan menerima hadiah yang dijanjikan seribu dolar. Tentu saja, ini bukan jumlah yang besar untuk membuat penemuan besar untuk itu. Pada saat yang sama, penyelesaian tugas yang berhasil mungkin akan membawa tim T. Humphreys ke pesanan baru untuk penelitian dengan anggaran yang jauh lebih besar. Jelas, para ilmuwan Texas benar-benar memiliki pekerjaan yang baik untuk dilakukan. Sejak 2009, militer AS telah melakukan beberapa proyek sekaligus, yang tujuannya adalah untuk memastikan peningkatan keamanan saluran komunikasi radio, termasuk saluran kontrol untuk kendaraan udara tak berawak. Dorongan untuk penyebaran karya-karya ini adalah pengalaman perang Irak. Pada tahun 2009, ternyata militan Irak telah menerima dan melihat sinyal video yang berasal dari UAV Amerika selama sekitar satu tahun. Untuk melakukan ini, mereka tidak memerlukan sarana khusus: hanya komputer dengan tuner satelit, parabola, dan program untuk "memancing satelit". Seluruh kompleks peralatan untuk intersepsi sinyal, termasuk perangkat lunak, berharga kurang dari seribu dolar.

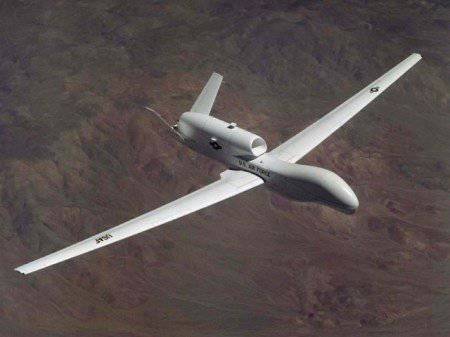

Setelah fakta penyadapan sinyal terungkap, Amerika mengerjakan ulang sistem komunikasi drone mereka. Sekarang RQ-1 Predator, RQ-9 Reaper dan semua UAV baru menggunakan saluran data terenkripsi. Insiden Desember dengan Sentinel RQ-170 hanya mendorong penelitian keamanan. Pada 2015, pemerintah AS akan mengizinkan pengoperasian kendaraan tak berawak di layanan darurat dan organisasi keamanan. Jelas bahwa bidang kegiatan baru UAV ini akan menarik perhatian berbagai publik dengan niat buruk. Oleh karena itu, bekerja pada enkripsi sinyal dan perlindungannya dari intersepsi harus diaktifkan dan dibawa ke akhir logisnya.

Berdasarkan materi dari situs:

http://bbc.co.uk/

http://inosmi.ru/

http://lenta.ru/

informasi